X-Frame-Options

X-Frame-Options 响应头有三个可选的值:

DENY:页面不能被嵌入到任何iframe或frame中;

SAMEORIGIN:页面只能被本站页面嵌入到iframe或者frame中;

ALLOW-FROM:页面允许frame或frame加载。

X-XSS-Protection

顾名思义,这个响应头是用来防范XSS的。最早我是在介绍IE8的文章里看到这个,现在主流浏览器都支持,并且默认都开启了XSS保护,用这个header可以关闭它。它有几种配置:

- 0:禁用XSS保护;

- 1:启用XSS保护;

- 1; mode=block:启用XSS保护,并在检查到XSS攻击时,停止渲染页面(例如IE8中,检查到攻击时,整个页面会被一个#替换);

X-Content-Type-Options

互联网上的资源有各种类型,通常浏览器会根据响应头的Content-Type字段来分辨它们的类型。例如:”text/html”代表html文档,”image/png”是PNG图片,”text/css”是CSS样式文档。然而,有些资源的Content-Type是错的或者未定义。这时,某些浏览器会启用MIME-sniffing来猜测该资源的类型,解析内容并执行。

例如,我们即使给一个html文档指定Content-Type为”text/plain”,在IE8-中这个文档依然会被当做html来解析。利用浏览器的这个特性,攻击者甚至可以让原本应该解析为图片的请求被解析为JavaScript。通过下面这个响应头可以禁用浏览器的类型猜测行为

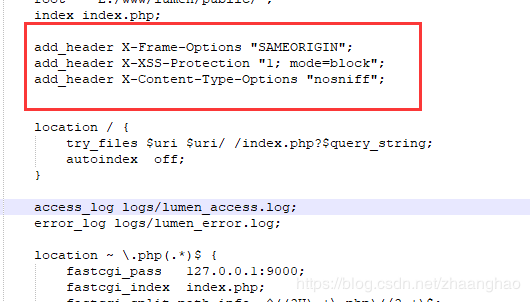

打开nginx.conf,文件位置一般在安装目录 /usr/local/nginx/conf 里。

然后在http配置代码块里某一行添加如下语句即可

add_header X-Frame-Options "SAMEORIGIN";add_header X-XSS-Protection "1; mode=block";add_header X-Content-Type-Options "nosniff";

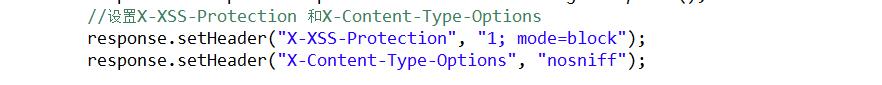

当然也可以在response设置Header

————————————————

版权声明:本文为CSDN博主「Able张」的原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/zhaanghao/java/article/details/102717941